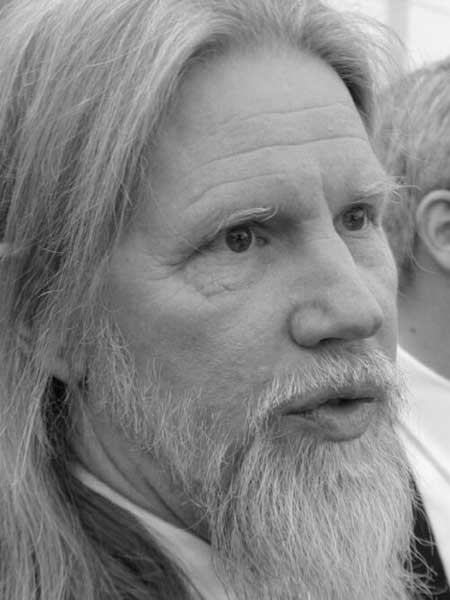

Bailey Whitfield

5/06/1944

Es un criptógrafo estadounidense y un pionero en la criptografía asimétrica.

En 1965 se graduó como Bachelor of Science en matemáticas en el Instituto Tecnológico de Massachusetts.

En 1976 publicó junto a Martin Hellman New Directions in Cryptography, que presentaba un nuevo método de distribución de claves criptográficas para solucionar uno de los problemas fundamentales de la criptografía: la distribución de la clave. Dicha publicación trataba de un nuevo protocolo criptográfico, que posteriormente se ha dado a conocer como protocolo de Diffie-Hellman, y ha estimulado el desarrollo público de un nuevo tipo de algoritmos de criptografía asimétrica.

Diffie fue gerente de investigación en sistemas de seguridad para la Northern Telecom, donde diseñó la arquitectura de gestión de claves para el sistema de seguridad PDSO para redes X.25.

En 1991 se incorporó a Sun Microsystems Laboratories (en Menlo Park, California) como ingeniero distinguido y trabajó principalmente en los aspectos de política pública de la criptografía. En mayo de 2007 Diffie ascendió a jefe oficial de seguridad y vicepresidente de Sun Microsystems.

En 1992 le fue otorgado el doctorado honoris causa en Technical Sciences por la Escuela Politécnica Federal de Zúrich (Eidgenössische Technische Hochschule Zürich).

En 1998 se publicó el libro de Diffie y Susan Landau Privacy on the Line (Privacidad en Línea) que trata sobre la política de las escuchas telefónicas y la criptografía. En 2007 se publicó una versión actualizada y ampliada.

Martin Hellman

02/10/1945

Es un criptólogo estadounidense. Hellman es famoso por ser el inventor junto aDiffie de la criptografía de clave pública junto con Ralph Merkle. Ambos publicaron en 1976 New Directions in Criptografhy que introducía un cambio radical, un nuevo método de distribución de claves que solucionó uno de los mayores problemas de la criptografía hasta entonces, la distribución de claves.

Estudió en el Instituto de Ciencias del Bronx y obtuvo su título en Ingeniería Eléctrica por la Universidad de Nueva York en 1966. Realizó un Master PostGrado en la Universidad de Stanford. Uno de sus primeros empleos fue en IBM. Ha sido profesor en MIT(Instituto Tecnológico de Massachusetts) y en Stanford donde ha sido nombrado profesor emérito en 1996.

En su última visita a España en el año 2007 aseguró que la criptografía cuántica está aún en estado embrionario y hasta dentro de 30 años no se verán sus primeras aplicaciones prácticas, que romperán con facilidad los actuales sistemas de cifrado. La Criptografía Cuántica se encargará de que su descifrado sea un juego de niños, susceptible de caer en manos de terroristas o criminales, para Hellman la mejor forma de que la información este segura es que no exista, que no se guarden los datos.